Un gestionnaire de commande pour vos pentests !

Aujourd'hui je vous fait la présentation d'un outil made in France puissant qui vous accompagnera pendant vos prochains tests d'intrusion et CTFs.

Cet outil s'appelle Arsenal et il a été développé par Orange Cyberdéfense.

Il est très pratique lorsque vous ne vous souvenez plus d'une commande ou de l'option d'une commande.

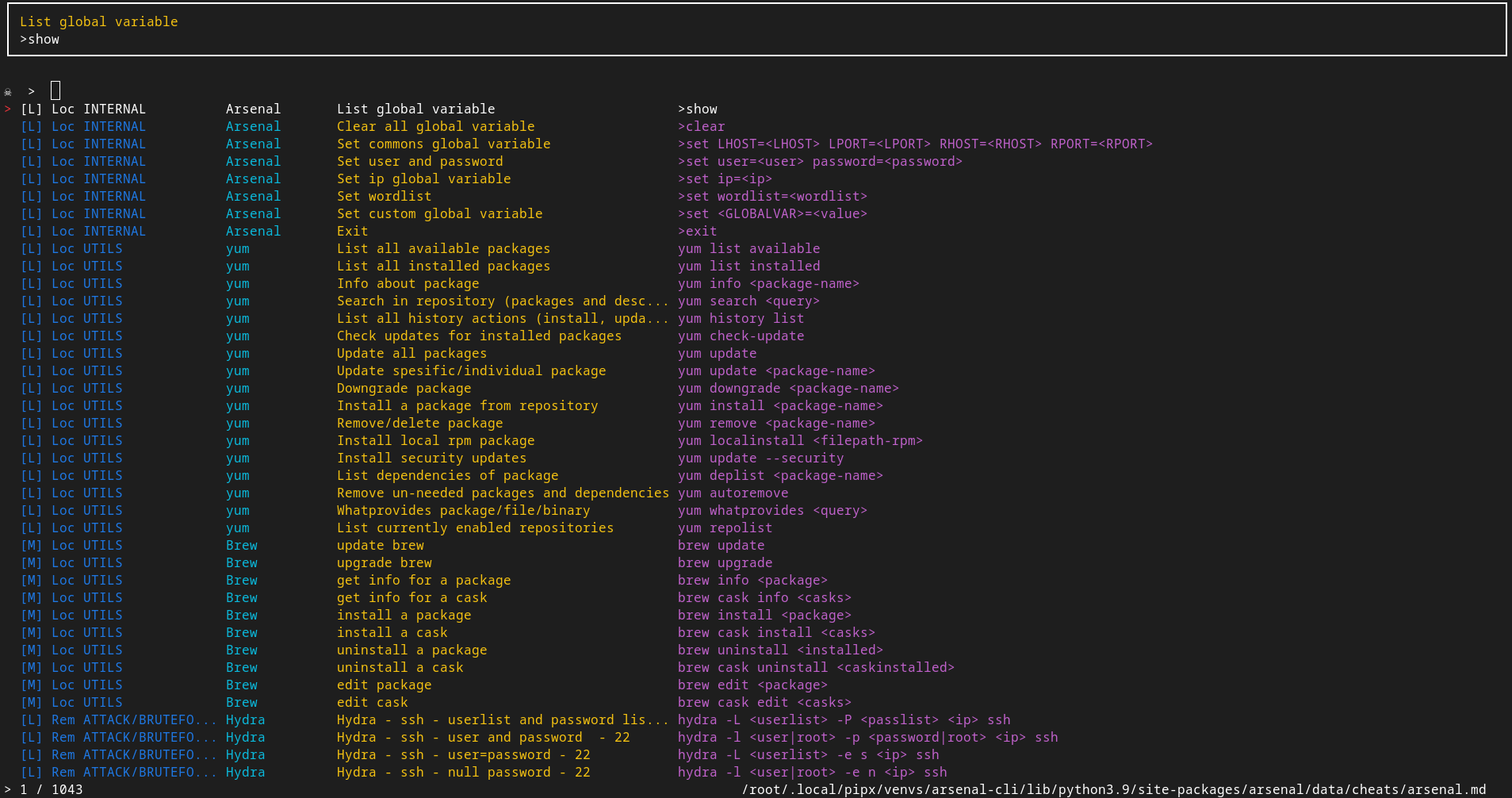

Son interface, en plus d'être agréable à utiliser, est rapide et simple comme bonjour :

Après avoir lancé l'outil, grâce à la commande arsenal, on arrive sur l'interface ci-dessus.

Ensuite il suffit de chercher un mot-clé de ce que vous cherchez, et regardez la magie opérer !

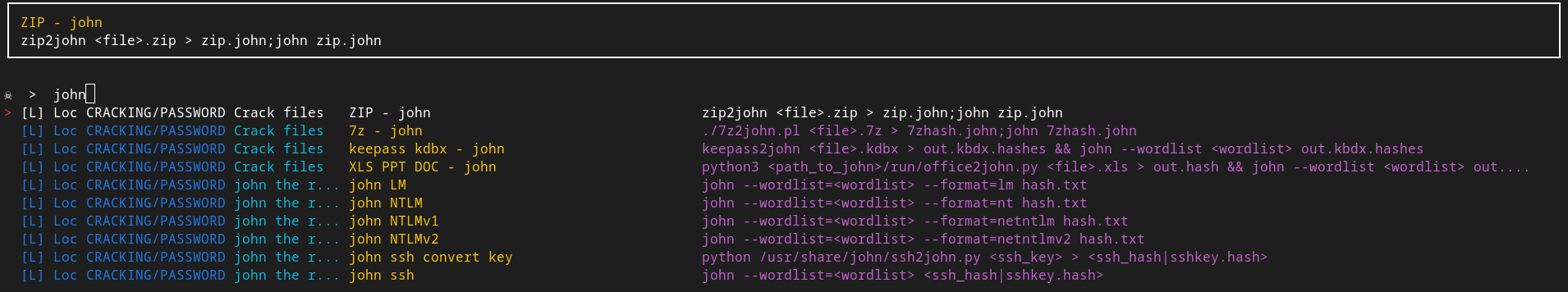

Par exemple si on cherche à faire du brute force d'une archive zip avec JohnTheRipper, on peut chercher le mot-clé john :

On voit que la première entrée correspond à ce que l'on souhaite donc on peut la sélectionner en appuyant sur Entrée puis on tombe sur ce menu :

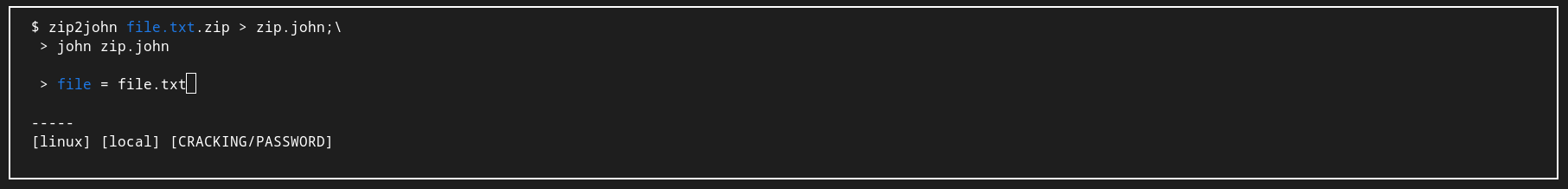

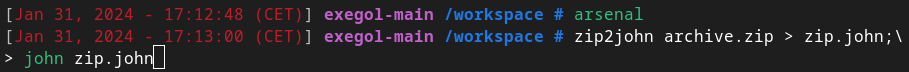

Vous n'avez plus qu'à saisir les options, ici l'option file pour l'archive à cracker, et à appuyer sur entrée pour valider et obtenir la commande déjà saisie dans votre shell :

Pour conclure, je vous dirai que j'adore cet outil et que je pense l'utiliser plus souvent à l'avenir.

Vous pouvez retrouver le github du projet ici :